Resumen de Esquemas de Autenticación de Dos Factores

¡Hola, estimados usuarios de internet! Bienvenidos a mi guía completa sobre los diferentes tipos de autenticación de dos factores (2FA). En este artículo, les llevaré a través del fascinante mundo de 2FA y desentrañaré su importancia, evolución y los diversos tipos disponibles hoy en día. Entonces, ¡comencemos!

Comprendiendo el 2FA: Una Visión General

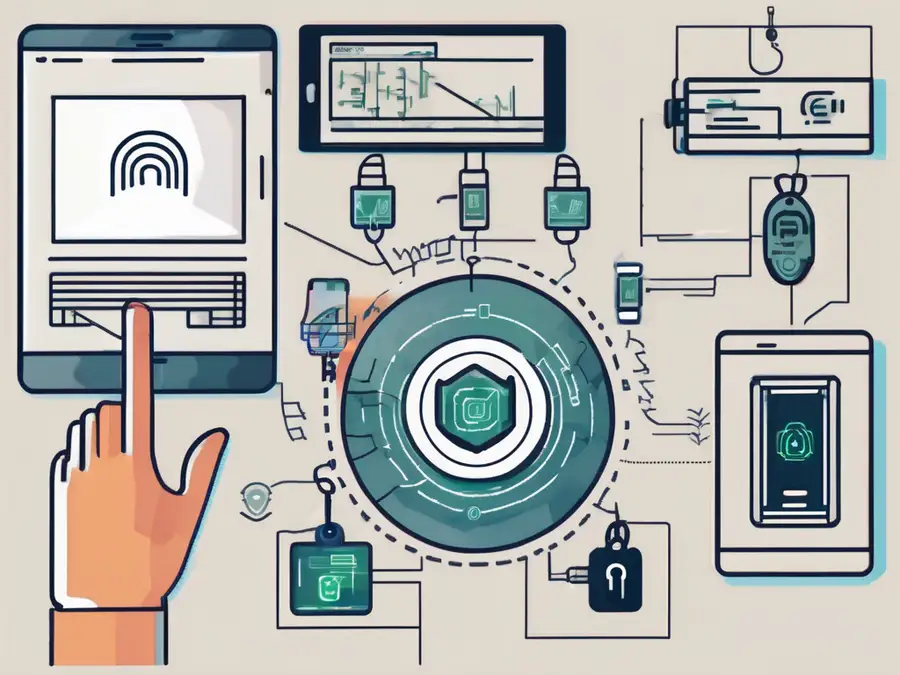

Antes de adentrarnos en los detalles, comencemos con lo básico. ¿Qué es exactamente el 2FA? Bueno, el 2FA es una capa adicional de seguridad que agrega un paso extra al proceso tradicional de inicio de sesión con nombre de usuario y contraseña. Requiere que los usuarios proporcionen dos pruebas para autenticar su identidad. Este sólido proceso de autenticación mejora significativamente la seguridad y mitiga el riesgo de acceso no autorizado a sus cuentas.

¿Qué es el 2FA?

En términos simples, el 2FA es un proceso que proporciona una capa adicional de seguridad más allá de un nombre de usuario y una contraseña. Normalmente combina algo que usted sabe (por ejemplo, su contraseña) con algo que usted posee (por ejemplo, un código de verificación enviado a su teléfono). Esta combinación hace que sea mucho más difícil para los hackers acceder a sus cuentas.

Importancia del 2FA en la Era Digital Actual

Con la creciente frecuencia de ciberataques y brechas de datos, asegurar nuestras cuentas en línea se ha vuelto más crítico que nunca. Las contraseñas, por muy fuertes que sean, pueden ser vulnerables a técnicas de hacking. Aquí es donde el 2FA viene al rescate. Al emplear el 2FA, añade una capa extra de protección, lo que hace significativamente más difícil que los atacantes violen sus cuentas.

Ahora que hemos cubierto los fundamentos, exploremos la evolución del 2FA y comprendamos cómo ha evolucionado con el tiempo.

A medida que la tecnología avanza, también lo hace la sofisticación de las amenazas cibernéticas. Para mantenerse al día con estos desafíos en evolución, el 2FA también ha experimentado transformaciones significativas. Inicialmente, el 2FA se basaba principalmente en mensajes SMS o códigos de verificación por correo electrónico como segundo factor. Sin embargo, con el aumento de técnicas de hacking más avanzadas como el intercambio de SIM y los ataques de phishing, estos métodos han mostrado vulnerabilidades.

En respuesta a estas vulnerabilidades, han surgido nuevas formas de 2FA, como la autenticación biométrica (usando huellas dactilares o reconocimiento facial) y tokens de hardware (dispositivos físicos que generan códigos de un solo uso). Estos métodos ofrecen un nivel de seguridad superior en comparación con los códigos SMS tradicionales, ya que son más resistentes a intentos de intercepción y suplantación.

La Evolución del 2FA

El Origen del 2FA

El 2FA ha recorrido un largo camino desde su inicio. El concepto de 2FA surgió por primera vez a principios de la década de 1970 cuando el sistema de autenticación basado en contraseñas comenzó a mostrar sus limitaciones. Una simple combinación de nombre de usuario y contraseña ya no era suficiente para protegerse contra accesos no autorizados, lo que llevó al nacimiento del 2FA.

A medida que la tecnología avanzaba, la necesidad de medidas de seguridad más sólidas se hizo cada vez más evidente. Esto condujo al desarrollo de la autenticación de dos factores (2FA), un método que requiere dos formas de identificación antes de otorgar acceso a un sistema o cuenta. Al combinar algo que el usuario sabe (como una contraseña) con algo que posee (como un smartphone o un token), el 2FA mejora significativamente la seguridad y reduce el riesgo de accesos no autorizados.

La Progresión de las Tecnologías 2FA

Con el paso de los años, la evolución de la tecnología ha traído consigo diversas tecnologías 2FA. Desde tokens hardware hasta aplicaciones móviles y verificación biométrica, las posibilidades parecen infinitas.

Ahora, veamos de cerca los diferentes tipos de 2FA disponibles hoy en día.

Una de las formas más comunes de 2FA es la autenticación basada en SMS, donde se envía un código de un solo uso al teléfono móvil del usuario para su verificación. Aunque conveniente, este método ha sido criticado por su susceptibilidad a ataques de cambio de SIM y estafas de phishing. Como resultado, muchas empresas están optando por alternativas más seguras como contraseñas de un solo uso basadas en el tiempo (TOTP) generadas por aplicaciones de autenticación como Google Authenticator o Authy.

Diferentes tipos de 2FA

2FA basado en SMS

El 2FA basado en SMS implica recibir un código de verificación a través de un mensaje de texto en su dispositivo móvil. Este método es ampliamente adoptado debido a su simplicidad y facilidad de uso. Sin embargo, es importante tener en cuenta que el 2FA basado en SMS es susceptible a ataques de intercambio de tarjetas SIM, lo que lo hace menos seguro en comparación con otros métodos.

2FA basado en correo electrónico

El 2FA basado en correo electrónico utiliza su dirección de correo electrónico registrada para enviar un código de verificación. Al ingresar el código, se obtiene acceso a su cuenta. Este método es conveniente, pero depende en gran medida de la seguridad de su cuenta de correo electrónico. Si su cuenta de correo electrónico se ve comprometida, un atacante puede evadir fácilmente este tipo de 2FA.

2FA basado en aplicación

El 2FA basado en aplicaciones se basa en aplicaciones autenticadoras especializadas instaladas en su teléfono inteligente. Estas aplicaciones generan códigos de verificación únicos que cambian con frecuencia, proporcionando una capa adicional de seguridad. La aplicación 2FA más utilizada es Google Authenticator. Es seguro, conveniente y no requiere conexión a internet.

2FA basado en hardware

El 2FA basado en hardware implica el uso de dispositivos físicos, a menudo en forma de llaves USB o tarjetas inteligentes. Estos dispositivos almacenan certificados digitales y generan códigos de verificación seguros. Este método se considera una de las formas más seguras de 2FA, ya que requiere la posesión física del token de hardware.

Agregar una capa adicional de seguridad a sus cuentas en línea a través de la autenticación de dos factores (2FA) se ha vuelto cada vez más importante en el panorama digital actual. Al requerir que los usuarios proporcionen dos factores de autenticación diferentes, el 2FA mejora significativamente la seguridad de sus cuentas y ayuda a prevenir el acceso no autorizado. Cada tipo de 2FA tiene sus propias fortalezas y debilidades, por lo que es crucial que los usuarios elijan el método que mejor se adapte a sus necesidades y preocupaciones de seguridad. Mientras que el 2FA basado en SMS es fácil de configurar, es vulnerable a ataques de intercepción. Por otro lado, el 2FA basado en aplicaciones ofrece una solución más segura al generar códigos sensibles al tiempo que no son fácilmente replicables. Además, el 2FA basado en hardware proporciona un nivel adicional de protección al requerir un token físico para la autenticación. Este método es especialmente preferido por individuos y organizaciones que manejan información sensible o datos de alta seguridad. Asegura que incluso si se compromete una contraseña, el acceso no autorizado sigue siendo prevenido sin el token físico.

Los Pros y Contras de los Diferentes Tipos de 2FA

Evaluación del 2FA Basado en SMS

Pros: Fácil de configurar y ampliamente compatible. Contras: Propenso a ataques de intercambio de tarjetas SIM, lo que lo hace menos seguro.

Evaluación del 2FA Basado en Correo Electrónico

Pros: Conveniente y ampliamente disponible. Contras: Vulnerable si la cuenta de correo electrónico es comprometida.

Análisis del 2FA Basado en Aplicaciones

Pros: Seguro y conveniente, no requiere una conexión a internet. Contras: Dependiente del uso de un teléfono inteligente y la compatibilidad de la aplicación.

Consideración del 2FA Basado en Hardware

Pros: Alto nivel de seguridad, requiere la posesión física del token. Contras: Posibilidad de perder el dispositivo de hardware y dependencia de sistemas compatibles.

Como se puede observar, cada tipo de 2FA tiene sus propias ventajas y desventajas. Es crucial elegir el método que se adapte a sus necesidades y proporcione el nivel de seguridad que desea.

Consejo de Expertos: Protege tu Identidad Digital

Como experto en ciberseguridad, no puedo enfatizar lo suficiente la importancia de adoptar la autenticación de dos factores (2FA, por sus siglas en inglés). Es una herramienta poderosa que fortalece significativamente tu seguridad en línea. Mi consejo personal es habilitar la 2FA basada en aplicaciones siempre que sea posible. Logra un equilibrio entre conveniencia y seguridad, ofreciendo una sólida protección sin comprometer la usabilidad.

Una anécdota personal que destaca el valor de la 2FA es cuando un colega mío fue víctima de un ataque de phishing. Afortunadamente, tenían habilitada la 2FA en su cuenta, lo que impidió que el atacante obtuviera acceso. Este incidente reforzó la importancia de la 2FA en la protección de nuestras identidades digitales.

Preguntas frecuentes (FAQ)

¿Qué es 2FA?

2FA, o autenticación de dos factores, es una capa adicional de seguridad que requiere que los usuarios proporcionen dos pruebas para autenticar su identidad. Agrega un paso extra al proceso tradicional de inicio de sesión con nombre de usuario y contraseña.

¿Por qué es importante 2FA?

En la era digital actual, los ciberataques y las brechas de datos están en aumento. 2FA mejora significativamente la seguridad y mitiga el riesgo de acceso no autorizado a sus cuentas. Agrega una capa adicional de protección más allá de solo una contraseña, lo que hace mucho más difícil para los hackers obtener acceso.

¿Qué tipo de 2FA es el más seguro?

El 2FA basado en hardware se considera una de las formas más seguras de 2FA. Requiere la posesión física del token de hardware, proporcionando una capa adicional de protección.

¿Cuál es el mejor tipo de 2FA para uso general?

El 2FA basado en aplicaciones es ampliamente considerado como el mejor tipo de 2FA para uso general. Es seguro, conveniente y no requiere una conexión a internet. Google Authenticator es un método popular de 2FA basado en aplicaciones.

¿Debería activar 2FA en todas mis cuentas?

¡Sí! Recomiendo encarecidamente activar 2FA en todas sus cuentas siempre que sea posible. Agrega una capa adicional de protección y reduce significativamente el riesgo de acceso no autorizado a sus cuentas.

Espero que esta guía exhaustiva haya arrojado luz sobre los diferentes tipos de 2FA y su importancia en asegurar nuestras vidas digitales. Recuerde, proteger sus cuentas en línea no es un lujo; es una necesidad. ¡Manténgase seguro, manténgase protegido!

Ahora que está equipado con el conocimiento para asegurar su identidad digital con 2FA, ¿por qué no aplicarlo a sus esfuerzos comerciales? Morpher es la plataforma perfecta para llevar sus inversiones al siguiente nivel con su tecnología blockchain revolucionaria. Sin tarifas de negociación, liquidez infinita y la capacidad de negociar una amplia gama de activos, Morpher está transformando la forma en que pensamos sobre la inversión. Regístrese hoy, mejore su experiencia comercial y, como bonificación, obtenga su bono de registro gratuito para comenzar su viaje con Morpher. No solo negocie; negocie de manera más inteligente y segura con Morpher.

Descargo de responsabilidad: Todas las inversiones conllevan riesgos y el rendimiento pasado de un valor, industria, sector, mercado, producto financiero, estrategia de trading o trading individual no garantiza resultados o rendimientos futuros. Los inversores son totalmente responsables de cualquier decisión de inversión que tomen. Tales decisiones deben basarse únicamente en una evaluación de sus circunstancias financieras, objetivos de inversión, tolerancia al riesgo y necesidades de liquidez. Esta publicación no constituye asesoramiento de inversión.

Comercio sin complicaciones para todos

Cientos de mercados en un solo lugar - Apple, Bitcoin, Oro, Relojes, NFTs, Zapatillas y mucho más.

Comercio sin complicaciones para todos

Cientos de mercados en un solo lugar - Apple, Bitcoin, Oro, Relojes, NFTs, Zapatillas y mucho más.