Übersicht über Zwei-Faktor-Authentifizierungsschemata

Hallo, verehrte Internetnutzer! Willkommen zu meinem umfassenden Leitfaden über die verschiedenen Arten der Zwei-Faktor-Authentifizierung (2FA). In diesem Artikel werde ich Sie durch die faszinierende Welt der 2FA führen und ihre Bedeutung, Entwicklung sowie die verschiedenen heute verfügbaren Typen erläutern. Lassen Sie uns also gleich eintauchen!

Verstehen von 2FA: Ein Überblick

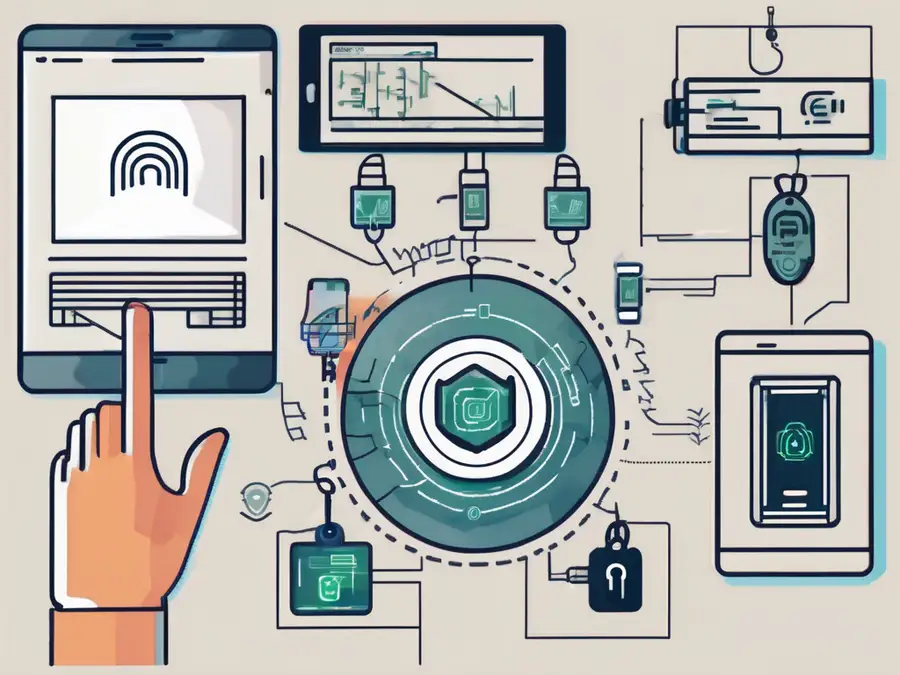

Bevor wir uns den Einzelheiten widmen, beginnen wir mit den Grundlagen. Was genau ist 2FA? Nun, 2FA ist eine zusätzliche Sicherheitsebene, die einen weiteren Schritt zum traditionellen Anmeldeprozess mit Benutzername und Passwort hinzufügt. Es erfordert von den Nutzern, zwei Nachweise zur Authentifizierung ihrer Identität zu erbringen. Dieser robuste Authentifizierungsprozess erhöht die Sicherheit erheblich und mindert das Risiko des unbefugten Zugriffs auf ihre Konten.

Was ist 2FA?

Einfach ausgedrückt ist 2FA ein Prozess, der eine zusätzliche Sicherheitsebene über den Benutzernamen und das Passwort hinaus bietet. Es kombiniert typischerweise etwas, das sie wissen (z.B. ihr Passwort), mit etwas, das sie haben (z.B. einen Verifizierungscode, der an ihr Telefon gesendet wird). Diese Kombination macht es Hackern viel schwerer, Zugang zu ihren Konten zu erhalten.

Bedeutung von 2FA im digitalen Zeitalter

Mit der ständig zunehmenden Häufigkeit von Cyberangriffen und Datenverletzungen ist die Sicherung unserer Online-Konten wichtiger denn je geworden. Passwörter, egal wie stark, können anfällig für Hacking-Techniken sein. Hier kommt 2FA zur Rettung. Durch die Nutzung von 2FA fügen sie eine zusätzliche Schutzschicht hinzu, die es Angreifern erheblich erschwert, in ihre Konten einzudringen.

Jetzt, da wir die Grundlagen behandelt haben, lassen sie uns die Entwicklung von 2FA erkunden und verstehen, wie es sich im Laufe der Zeit entwickelt hat.

Mit dem Fortschritt der Technologie nimmt auch die Raffinesse der Cyberbedrohungen zu. Um mit diesen sich entwickelnden Herausforderungen Schritt zu halten, hat 2FA ebenfalls erhebliche Veränderungen durchlaufen. Zunächst stützte sich 2FA hauptsächlich auf SMS-Nachrichten oder E-Mail-Verifizierungscodes als zweiten Faktor. Mit dem Aufstieg fortschrittlicherer Hacking-Techniken wie SIM-Swapping und Phishing-Angriffen haben diese Methoden jedoch Schwachstellen gezeigt.

Als Reaktion auf diese Schwachstellen sind neuere Formen von 2FA entstanden, wie biometrische Authentifizierung (unter Verwendung von Fingerabdrücken oder Gesichtserkennung) und Hardware-Token (physische Geräte, die Einmalpasswörter generieren). Diese Methoden bieten ein höheres Maß an Sicherheit im Vergleich zu traditionellen SMS-Codes, da sie widerstandsfähiger gegen Abfang- und Täuschungsversuche sind.

Die Entwicklung der Zwei-Faktor-Authentifizierung (2FA)

Die Entstehung der 2FA

Die 2FA hat seit ihrer Einführung einen langen Weg zurückgelegt. Das Konzept der 2FA tauchte erstmals in den frühen 1970er Jahren auf, als das passwortbasierte Authentifizierungssystem seine Grenzen aufzuzeigen begann. Eine einfache Kombination aus Benutzername und Passwort reichte nicht mehr aus, um unbefugten Zugriff zu verhindern, was zur Entstehung der 2FA führte.

Mit dem technologischen Fortschritt wurde der Bedarf an stärkeren Sicherheitsmaßnahmen immer deutlicher. Dies führte zur Entwicklung der Zwei-Faktor-Authentifizierung (2FA), einer Methode, die zwei Formen der Identifizierung erfordert, bevor Zugang zu einem System oder Konto gewährt wird. Durch die Kombination von etwas, das der Benutzer weiß (wie ein Passwort), mit etwas, das er besitzt (wie ein Smartphone oder Token), erhöht die 2FA die Sicherheit erheblich und reduziert das Risiko unbefugten Zugriffs.

Die Weiterentwicklung der 2FA-Technologien

Im Laufe der Jahre hat der technologische Fortschritt verschiedene 2FA-Technologien hervorgebracht. Von Hardware-Token über mobile Apps bis hin zur biometrischen Verifizierung scheinen die Möglichkeiten endlos zu sein.

Werfen wir nun einen genaueren Blick auf die verschiedenen Arten der 2FA, die heute verfügbar sind.

Eine der gebräuchlichsten Formen der 2FA ist die SMS-basierte Authentifizierung, bei der ein einmaliger Code zur Verifizierung an das Mobiltelefon des Benutzers gesendet wird. Obwohl praktisch, wurde diese Methode wegen ihrer Anfälligkeit für SIM-Swapping-Angriffe und Phishing-Betrügereien kritisiert. Infolgedessen wechseln viele Unternehmen nun zu sichereren Alternativen wie zeitbasierten Einmalpasswörtern (TOTP), die von Authentifizierungs-Apps wie Google Authenticator oder Authy generiert werden.

Verschiedene Arten von 2FA

SMS-basierte 2FA

Die SMS-basierte 2FA beinhaltet den Erhalt eines Verifizierungscodes per Textnachricht auf Ihr Mobilgerät. Diese Methode ist aufgrund ihrer Einfachheit und Benutzerfreundlichkeit weit verbreitet. Es ist jedoch anzumerken, dass die SMS-basierte 2FA anfällig für SIM-Karten-Tausch-Angriffe ist, was sie im Vergleich zu anderen Methoden weniger sicher macht.

E-Mail-basierte 2FA

Die E-Mail-basierte 2FA nutzt Ihre registrierte E-Mail-Adresse, um einen Verifizierungscode zu senden. Nach Eingabe des Codes erhalten Sie Zugang zu Ihrem Konto. Diese Methode ist praktisch, hängt jedoch stark von der Sicherheit Ihres E-Mail-Kontos ab. Wenn Ihr E-Mail-Konto kompromittiert wird, kann ein Angreifer diese Art der 2FA leicht umgehen.

App-basierte 2FA

Die App-basierte 2FA stützt sich auf spezialisierte Authentifizierungs-Apps, die auf Ihrem Smartphone installiert sind. Diese Apps generieren einzigartige Verifizierungscodes, die sich häufig ändern und eine zusätzliche Sicherheitsebene bieten. Die am weitesten verbreitete app-basierte 2FA ist Google Authenticator. Sie ist sicher, praktisch und erfordert keine Internetverbindung.

Hardware-basierte 2FA

Die Hardware-basierte 2FA umfasst die Verwendung physischer Geräte, oft in Form von USB-Schlüsseln oder Smartcards. Diese Geräte speichern digitale Zertifikate und generieren sichere Verifizierungscodes. Diese Methode gilt als eine der sichersten Formen von 2FA, da sie den physischen Besitz des Hardware-Tokens erfordert.

Eine zusätzliche Sicherheitsebene für Ihre Online-Konten durch Zwei-Faktor-Authentifizierung (2FA) hinzuzufügen, ist in der heutigen digitalen Landschaft immer wichtiger geworden. Indem Benutzer aufgefordert werden, zwei verschiedene Authentifizierungsfaktoren bereitzustellen, verbessert 2FA die Sicherheit Ihrer Konten erheblich und hilft, unbefugten Zugriff zu verhindern. Jede Art von 2FA hat ihre eigenen Stärken und Schwächen, was es für Benutzer entscheidend macht, die Methode zu wählen, die am besten zu ihren Bedürfnissen und Sicherheitsbedenken passt. Während die SMS-basierte 2FA einfach einzurichten ist, ist sie anfällig für Abfangangriffe. Andererseits bietet die app-basierte 2FA eine sicherere Lösung, indem sie zeitlich begrenzte Codes generiert, die nicht leicht repliziert werden können.

Darüber hinaus bietet die Hardware-basierte 2FA ein zusätzliches Schutzniveau, indem sie ein physisches Token für die Authentifizierung erfordert. Diese Methode wird besonders von Einzelpersonen und Organisationen bevorzugt, die mit sensiblen Informationen oder Hochsicherheitsdaten umgehen. Sie stellt sicher, dass, selbst wenn ein Passwort kompromittiert wird, ohne das physische Token kein unbefugter Zugriff möglich ist.

Die Vor- und Nachteile verschiedener 2FA-Typen

Bewertung von SMS-basierter 2FA

Vorteile: Einfach einzurichten und weitgehend unterstützt. Nachteile: Anfällig für SIM-Karten-Tausch-Angriffe, was die Sicherheit verringert.

Bewertung von E-Mail-basierter 2FA

Vorteile: Bequem und weit verbreitet. Nachteile: Verwundbar, wenn das E-Mail-Konto kompromittiert wird.

Analyse von App-basierter 2FA

Vorteile: Sicher und bequem, erfordert keine Internetverbindung. Nachteile: Abhängig von der Nutzung des Smartphones und der App-Kompatibilität.

Abwägung von Hardware-basierter 2FA

Vorteile: Hohe Sicherheit, erfordert den physischen Besitz des Tokens. Nachteile: Möglichkeit des Verlusts des Hardware-Geräts und Abhängigkeit von kompatiblen Systemen.

Wie Sie sehen können, hat jeder 2FA-Typ seine eigenen Vor- und Nachteile. Es ist entscheidend, die Methode zu wählen, die Ihren Bedürfnissen entspricht und das gewünschte Sicherheitsniveau bietet.

Expertentipps: Schützen Sie Ihre digitale Identität

Als Experte für Cybersicherheit kann ich nicht genug betonen, wie wichtig es ist, 2FA zu verwenden. Es ist ein mächtiges Werkzeug, das Ihre Online-Sicherheit erheblich verstärkt. Mein persönlicher Ratschlag ist, app-basierte 2FA wann immer möglich zu aktivieren. Es bietet eine gute Balance zwischen Bequemlichkeit und Sicherheit und sorgt für soliden Schutz, ohne die Benutzerfreundlichkeit zu beeinträchtigen.

Eine persönliche Anekdote, die den Wert von 2FA verdeutlicht, ist, als ein Kollege von mir Opfer eines Phishing-Angriffs wurde. Glücklicherweise hatte er 2FA auf seinem Konto aktiviert, was den Angreifer daran hinderte, Zugriff zu erlangen. Dieser Vorfall unterstreicht die Bedeutung von 2FA beim Schutz unserer digitalen Identitäten.

Häufig gestellte Fragen (FAQ)

Was ist 2FA?

2FA, oder Zwei-Faktor-Authentifizierung, ist eine zusätzliche Sicherheitsebene, die von Nutzern verlangt, zwei Beweise zur Authentifizierung ihrer Identität vorzulegen. Es fügt dem traditionellen Anmeldeprozess mit Benutzername und Passwort einen weiteren Schritt hinzu.

Warum ist 2FA wichtig?

In der heutigen digitalen Ära nehmen Cyberangriffe und Datenverletzungen zu. 2FA erhöht die Sicherheit erheblich und mindert das Risiko eines unbefugten Zugriffs auf Ihre Konten. Es bietet eine zusätzliche Schutzschicht über das Passwort hinaus, wodurch es für Hacker viel schwieriger wird, Zugang zu erhalten.

Welche Art von 2FA ist am sichersten?

Hardware-basierte 2FA gilt als eine der sichersten Formen der Zwei-Faktor-Authentifizierung. Es erfordert den physischen Besitz des Hardware-Tokens und bietet somit eine zusätzliche Schutzschicht.

Welche Art von 2FA ist am besten für den allgemeinen Gebrauch?

App-basierte 2FA wird allgemein als die beste Art der Zwei-Faktor-Authentifizierung für den allgemeinen Gebrauch angesehen. Sie ist sicher, bequem und erfordert keine Internetverbindung. Google Authenticator ist eine beliebte Methode der App-basierten 2FA.

Sollte ich 2FA für alle meine Konten aktivieren?

Ja! Ich empfehle dringend, 2FA immer dann zu aktivieren, wenn es möglich ist. Es fügt eine zusätzliche Schutzschicht hinzu und reduziert das Risiko eines unbefugten Zugriffs auf Ihre Konten erheblich.

Ich hoffe, dieser umfassende Leitfaden hat Licht auf die verschiedenen Arten der Zwei-Faktor-Authentifizierung und deren Bedeutung für die Sicherheit unseres digitalen Lebens geworfen. Denken Sie daran, Ihre Online-Konten zu schützen ist kein Luxus, sondern eine Notwendigkeit. Bleiben Sie sicher, bleiben Sie geschützt!

Jetzt, da Sie mit dem Wissen ausgestattet sind, Ihre digitale Identität mit 2FA zu sichern, warum wenden Sie das nicht auf Ihre Handelsbemühungen an? Morpher ist die perfekte Plattform, um Ihre Investitionen mit seiner revolutionären Blockchain-Technologie auf das nächste Level zu heben. Mit keinen Handelsgebühren, unendlicher Liquidität und der Möglichkeit, eine große Auswahl an Vermögenswerten zu handeln, transformiert Morpher unsere Denkweise über Investitionen. Melden Sie sich noch heute an, verbessern Sie Ihr Handelserlebnis und erhalten Sie als Bonus Ihr kostenloses Anmeldebonus, um Ihre Reise mit Morpher zu beginnen. Handeln Sie nicht nur, handeln Sie klüger und sicherer mit Morpher.

Haftungsausschluss: Alle Investitionen sind mit Risiken verbunden und die bisherige Performance eines Wertpapiers, einer Branche, eines Sektors, eines Marktes, eines Finanzprodukts, einer Handelsstrategie oder des Handels einer Einzelperson ist keine Garantie für zukünftige Ergebnisse oder Erträge. Anleger sind voll verantwortlich für alle von ihnen getroffenen Anlageentscheidungen. Solche Entscheidungen sollten ausschließlich auf einer Bewertung ihrer finanziellen Umstände, Anlageziele, Risikobereitschaft und Liquiditätsbedürfnisse basieren. Dieser Beitrag stellt keine Anlageberatung dar

Schmerzfreier Handel für alle

Hunderte von Märkten an einem Ort - Apple, Bitcoin, Gold, Uhren, NFTs, Sneaker und vieles mehr.

Schmerzfreier Handel für alle

Hunderte von Märkten an einem Ort - Apple, Bitcoin, Gold, Uhren, NFTs, Sneaker und vieles mehr.