Contenu de l'article

Vue d'ensemble des schémas d'authentification à deux facteurs

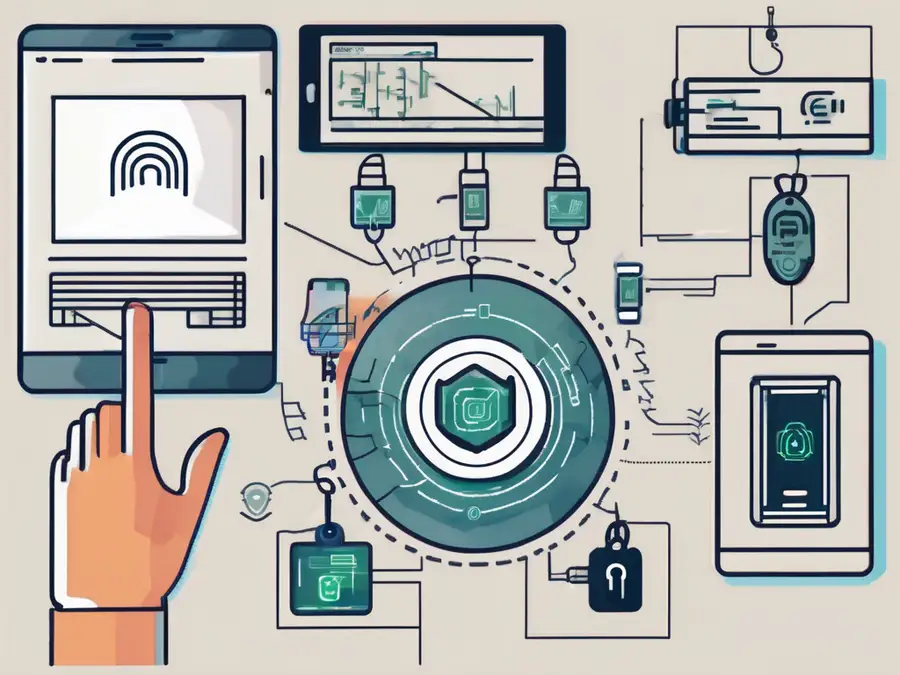

Bonjour, chers internautes ! Bienvenue dans mon guide complet sur les différents types d'authentification à deux facteurs (2FA). Dans cet article, je vais vous guider à travers le monde fascinant de la 2FA et vous expliquer son importance, son évolution et les différents types disponibles aujourd'hui. Alors, plongeons directement !

Comprendre l'authentification à deux facteurs (2FA) : un aperçu

Avant d'entrer dans les détails, commençons par les bases. Qu'est-ce que le 2FA exactement ? Eh bien, le 2FA est un niveau supplémentaire de sécurité qui ajoute une étape supplémentaire au processus de connexion traditionnel par nom d'utilisateur et mot de passe. Il demande aux utilisateurs de fournir deux preuves pour authentifier leur identité. Ce processus d'authentification robuste renforce considérablement la sécurité et réduit le risque d'accès non autorisé à vos comptes.

Qu'est-ce que le 2FA ?

En termes simples, le 2FA est un processus qui offre un niveau supplémentaire de sécurité au-delà d'un simple nom d'utilisateur et mot de passe. Il combine généralement quelque chose que vous connaissez (par exemple, votre mot de passe) avec quelque chose que vous possédez (par exemple, un code de vérification envoyé sur votre téléphone). Cette combinaison rend beaucoup plus difficile pour les pirates informatiques de prendre le contrôle de vos comptes.

L'importance du 2FA à l'ère numérique d'aujourd'hui

Avec la fréquence croissante des cyberattaques et des violations de données, sécuriser nos comptes en ligne est devenu plus crucial que jamais. Les mots de passe, aussi forts soient-ils, peuvent être vulnérables aux techniques de piratage. C'est là qu'intervient le 2FA. En utilisant le 2FA, vous ajoutez une couche de protection supplémentaire, rendant beaucoup plus difficile pour les attaquants de compromettre vos comptes.

Maintenant que nous avons couvert les bases, explorons l'évolution du 2FA et comprenons comment il a évolué avec le temps.

Avec l'avancée de la technologie, la sophistication des menaces cybernétiques augmente également. Pour faire face à ces défis en constante évolution, le 2FA a également subi des transformations significatives. Initialement, le 2FA reposait principalement sur des messages SMS ou des codes de vérification par e-mail pour le deuxième facteur. Cependant, avec la montée en puissance de techniques de piratage plus avancées telles que le détournement de carte SIM et les attaques de phishing, ces méthodes ont montré des vulnérabilités.

En réponse à ces vulnérabilités, de nouvelles formes de 2FA ont émergé, telles que l'authentification biométrique (utilisant des empreintes digitales ou la reconnaissance faciale) et les jetons matériels (appareils physiques générant des codes à usage unique). Ces méthodes offrent un niveau de sécurité plus élevé par rapport aux codes SMS traditionnels, car ils sont plus résistants aux tentatives d'interception et de falsification.

L'évolution de l'authentification à deux facteurs (2FA)

La Naissance de la 2FA

La 2FA a parcouru un long chemin depuis ses débuts. Le concept de la 2FA est apparu pour la première fois au début des années 1970 lorsque le système d'authentification basé sur mot de passe a commencé à montrer ses limites. Une simple combinaison nom d'utilisateur-mot de passe n'était plus suffisante pour se protéger contre les accès non autorisés, ce qui a conduit à la naissance de la 2FA.

Avec l'avancée de la technologie, le besoin de mesures de sécurité renforcées est devenu de plus en plus évident. Cela a conduit au développement de l'authentification à deux facteurs (2FA), une méthode qui requiert deux formes d'identification avant d'accorder l'accès à un système ou un compte. En combinant quelque chose que l'utilisateur sait (comme un mot de passe) avec quelque chose qu'il a (comme un smartphone ou un jeton), la 2FA améliore significativement la sécurité et réduit le risque d'accès non autorisé.

La Progression des Technologies 2FA

Au fil des années, la progression de la technologie a apporté diverses technologies 2FA. Des jetons matériels aux applications mobiles et à la vérification biométrique, les possibilités semblent infinies.

Maintenant, examinons de plus près les différents types de 2FA disponibles aujourd'hui.

Une des formes les plus courantes de 2FA est l'authentification basée sur SMS, où un code à usage unique est envoyé sur le téléphone mobile de l'utilisateur pour vérification. Bien que pratique, cette méthode a été critiquée pour sa vulnérabilité aux attaques de changement de carte SIM et aux escroqueries de phishing. Par conséquent, de nombreuses entreprises se tournent désormais vers des alternatives plus sécurisées telles que les mots de passe à usage unique basés sur le temps (TOTP) générés par des applications d'authentification comme Google Authenticator ou Authy.

Différents types de 2FA

2FA basé sur les SMS

Le 2FA basé sur les SMS implique de recevoir un code de vérification par message texte sur votre appareil mobile. Cette méthode est largement adoptée en raison de sa simplicité et de sa facilité d'utilisation. Cependant, il convient de noter que le 2FA basé sur les SMS est susceptible aux attaques de changement de carte SIM, le rendant moins sécurisé par rapport à d'autres méthodes.

2FA basé sur les e-mails

Le 2FA basé sur les e-mails utilise votre adresse e-mail enregistrée pour envoyer un code de vérification. En saisissant le code, vous accédez à votre compte. Cette méthode est pratique, mais elle dépend fortement de la sécurité de votre compte e-mail. Si votre compte e-mail est compromis, un attaquant peut contourner ce type de 2FA facilement.

2FA basé sur une application

Le 2FA basé sur une application repose sur des applications d'authentification spécialisées installées sur votre smartphone. Ces applications génèrent des codes de vérification uniques qui changent fréquemment, offrant une couche de sécurité supplémentaire. L'application 2FA la plus largement utilisée est Google Authenticator. Elle est sécurisée, pratique et ne nécessite pas de connexion Internet.

2FA basé sur un matériel physique

Le 2FA basé sur un matériel physique implique l'utilisation de dispositifs physiques, souvent sous la forme de clés USB ou de cartes intelligentes. Ces dispositifs stockent des certificats numériques et génèrent des codes de vérification sécurisés. Cette méthode est considérée comme l'une des formes les plus sécurisées de 2FA, car elle nécessite la possession physique du jeton matériel.

Ajouter une couche de sécurité supplémentaire à vos comptes en ligne grâce à l'authentification à deux facteurs (2FA) est devenu de plus en plus important dans le paysage numérique d'aujourd'hui. En demandant aux utilisateurs de fournir deux facteurs d'authentification différents, le 2FA renforce considérablement la sécurité de vos comptes et aide à prévenir tout accès non autorisé. Chaque type de 2FA a ses propres forces et faiblesses, il est donc crucial pour les utilisateurs de choisir la méthode qui correspond le mieux à leurs besoins et à leurs préoccupations en matière de sécurité. Alors que le 2FA basé sur les SMS est facile à configurer, il est vulnérable aux attaques d'interception. En revanche, le 2FA basé sur une application offre une solution plus sécurisée en générant des codes sensibles au temps qui ne sont pas facilement reproduits. De plus, le 2FA basé sur un matériel physique offre un niveau de protection supplémentaire en exigeant un jeton physique pour l'authentification. Cette méthode est particulièrement appréciée par les individus et les organisations manipulant des informations sensibles ou des données hautement sécurisées. Elle garantit que même si un mot de passe est compromis, l'accès non autorisé est toujours empêché sans le jeton physique.

Les avantages et les inconvénients des différents types de 2FA

Évaluation de la 2FA basée sur les SMS

Avantages : Facile à mettre en place et largement pris en charge. Inconvénients : Vulnérable aux attaques de remplacement de carte SIM, ce qui la rend moins sécurisée.

Évaluation de la 2FA basée sur l'email

Avantages : Pratique et largement disponible. Inconvénients : Vulnérable si le compte email est compromis.

Analyse de la 2FA basée sur les applications

Avantages : Sécurisée et pratique, ne nécessite pas de connexion internet. Inconvénients : Repose sur l'utilisation du smartphone et la compatibilité de l'application.

Évaluation de la 2FA basée sur le matériel

Avantages : Niveau élevé de sécurité, nécessite la possession physique du jeton. Inconvénients : Risque de perte du dispositif matériel et dépendance aux systèmes compatibles.

Comme vous pouvez le constater, chaque type de 2FA a ses propres avantages et inconvénients. Il est crucial de choisir la méthode qui convient à vos besoins et qui offre le niveau de sécurité désiré.

Conseil d'expert : Protégez votre identité numérique

En tant qu'expert en cybersécurité, je ne saurais trop insister sur l'importance d'adopter l'authentification à deux facteurs (2FA). Il s'agit d'un outil puissant qui renforce considérablement votre sécurité en ligne. Mon conseil personnel est d'activer l'authentification à deux facteurs basée sur une application chaque fois que possible. Cela permet d'atteindre un équilibre entre la commodité et la sécurité, offrant une protection solide sans compromettre la facilité d'utilisation.

Une anecdote personnelle qui met en avant la valeur de la 2FA est celle d'un de mes collègues qui est tombé victime d'une attaque de phishing. Heureusement, il avait activé la 2FA sur son compte, ce qui a empêché l'attaquant d'y accéder. Cet incident a renforcé l'importance de la 2FA dans la protection de nos identités numériques.

Questions fréquemment posées (FAQ)

Qu'est-ce que le 2FA ?

Le 2FA, ou authentification à deux facteurs, est une couche supplémentaire de sécurité qui demande aux utilisateurs de fournir deux éléments de preuve pour authentifier leur identité. Cela ajoute une étape supplémentaire au processus de connexion traditionnel avec nom d'utilisateur et mot de passe.

Pourquoi le 2FA est-il important ?

À l'ère numérique actuelle, les cyberattaques et les violations de données sont en augmentation. Le 2FA améliore considérablement la sécurité et réduit le risque d'accès non autorisé à vos comptes. Il ajoute une protection supplémentaire au-delà d'un simple mot de passe, rendant beaucoup plus difficile pour les pirates informatiques de prendre le contrôle.

Quel type de 2FA est le plus sécurisé ?

Le 2FA basé sur un matériel est considéré comme l'une des formes de 2FA les plus sécurisées. Il nécessite la possession physique du jeton matériel, offrant une couche de protection supplémentaire.

Quel est le meilleur type de 2FA pour un usage général ?

Le 2FA basé sur une application est largement considéré comme le meilleur type de 2FA pour un usage général. Il est sécurisé, pratique et ne nécessite pas de connexion Internet. Google Authenticator est une application populaire basée sur le 2FA.

Devrais-je activer le 2FA sur tous mes comptes ?

Oui ! Je vous recommande vivement d'activer le 2FA sur tous vos comptes chaque fois que possible. Cela ajoute une couche de protection supplémentaire et réduit considérablement le risque d'accès non autorisé à vos comptes.

J'espère que ce guide complet a éclairé les différents types de 2FA et leur importance dans la sécurisation de nos vies numériques. Rappelez-vous, protéger vos comptes en ligne n'est pas un luxe ; c'est une nécessité. Restez en sécurité, restez protégé !

Maintenant que vous êtes équipé de connaissances pour sécuriser votre identité numérique avec le 2FA, pourquoi ne pas appliquer cela à vos initiatives de trading ? Morpher est la plateforme parfaite pour amener vos investissements au niveau supérieur avec sa technologie blockchain révolutionnaire. Sans frais de trading, une liquidité infinie et la possibilité de trader une vaste gamme d'actifs, Morpher transforme notre façon de concevoir l'investissement. Inscrivez-vous aujourd'hui, améliorez votre expérience de trading, et en prime, obtenez votre bonus d'inscription gratuit pour commencer votre parcours avec Morpher. Ne vous contentez pas de trader ; tradez de manière plus intelligente et plus sûre avec Morpher.

Avertissement : Tous les investissements comportent des risques et les performances passées d'un titre, d'un secteur, d'un marché, d'un produit financier, d'une stratégie de trading ou des transactions d'un individu ne garantissent pas les résultats ou les rendements futurs. Les investisseurs sont entièrement responsables de toutes les décisions d'investissement qu'ils prennent. Ces décisions doivent être basées uniquement sur une évaluation de leur situation financière, de leurs objectifs d'investissement, de leur tolérance au risque et de leurs besoins en liquidités. Ce post ne constitue pas un conseil en investissement.

Le trading sans douleur pour tout le monde

Des centaines de marchés en un seul endroit - Apple, Bitcoin, Or, Montres, NFTs, Baskets et bien plus encore.

Le trading sans douleur pour tout le monde

Des centaines de marchés en un seul endroit - Apple, Bitcoin, Or, Montres, NFTs, Baskets et bien plus encore.