Cifrado Asimétrico – También Conocido como Criptografía de Clave Pública

Como experto en el campo de la ciberseguridad, me complace presentarles la guía definitiva sobre cifrado asimétrico. En este artículo, exploraremos los conceptos fundamentales del cifrado asimétrico, profundizaremos en su funcionamiento, discutiremos los diferentes tipos de algoritmos de cifrado asimétrico y examinaremos las fortalezas y debilidades de esta técnica esencial de seguridad de datos. Así que, ¡comencemos!

Entendiendo la Encriptación Asimétrica

Antes de adentrarnos en las complejidades de la encriptación asimétrica, es crucial comprender los conceptos básicos. La encriptación asimétrica, a menudo referida como encriptación de clave pública, es un método criptográfico que utiliza dos claves diferentes para encriptar y desencriptar. A diferencia de la encriptación simétrica, que emplea una sola clave para ambas funciones, la encriptación asimétrica garantiza una mayor seguridad al utilizar dos claves distintas: una clave pública y una clave privada.

Ahora, podría preguntarse, ¿qué son estas claves y cómo se integran en el proceso de encriptación? Desentrañemos eso en las siguientes secciones.

Los Fundamentos de la Encriptación Asimétrica

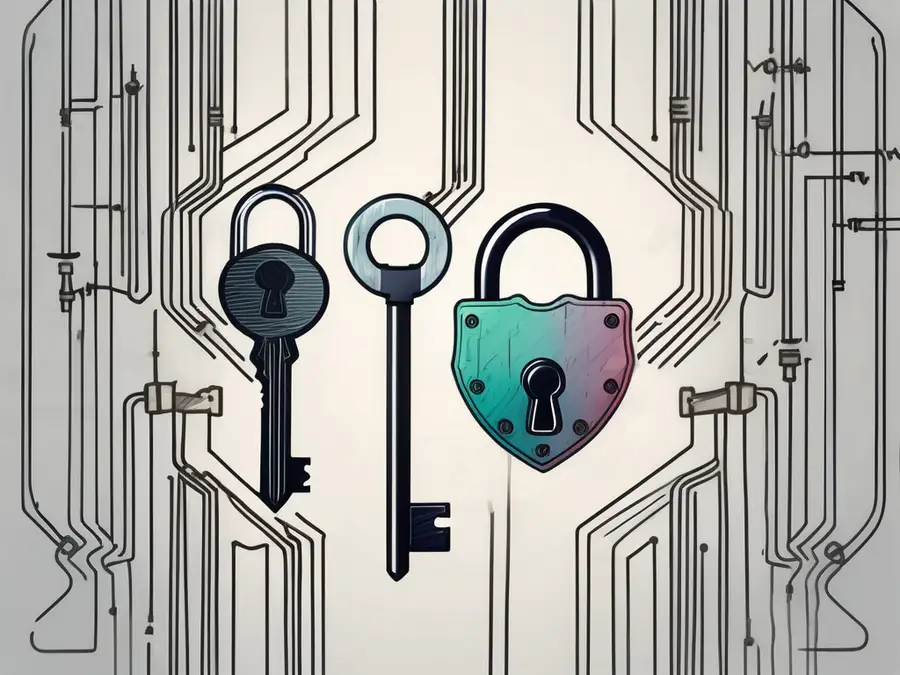

El corazón de la encriptación asimétrica reside en el concepto de pares de claves: la clave pública y la clave privada. La clave pública está disponible para que cualquiera la acceda y utilice, mientras que la clave privada permanece segura en manos del destinatario o propietario previsto. Cuando alguien desea enviar un mensaje al propietario de una clave pública, utiliza esta clave para encriptar el mensaje antes de transmitirlo. Una vez recibido, la clave privada en manos del propietario se utiliza para desencriptar el mensaje, asegurando la confidencialidad.

Es importante notar que, aunque la clave pública puede distribuirse libremente sin comprometer la seguridad, la clave privada debe mantenerse bajo estricta protección. Sin la clave privada, individuos no autorizados encontrarán prácticamente imposible desencriptar la información encriptada, proporcionando una capa adicional de protección para datos sensibles.

Componentes Clave de la Encriptación Asimétrica

La encriptación asimétrica se basa en varios componentes clave para funcionar eficazmente. En primer lugar, tenemos las claves pública y privada, que son la piedra angular del proceso de encriptación. Además, los certificados digitales juegan un papel vital en asegurar la autenticidad e integridad de las claves públicas. Estos certificados, emitidos por autoridades de certificación confiables, contienen información pertinente sobre el propietario de la clave pública, sirviendo como garantía de su legitimidad.

Además, los algoritmos de encriptación asimétrica, como RSA, Diffie-Hellman y Criptografía de Curva Elíptica, forman la columna vertebral de este método de encriptación. Estos algoritmos proporcionan las bases matemáticas necesarias para encriptar y desencriptar datos de manera segura.

La Importancia del Cifrado Asimétrico

Ahora que hemos establecido los conceptos básicos, exploremos por qué el cifrado asimétrico es un componente esencial de la seguridad de los datos.

Papel en la Seguridad de los Datos

El cifrado asimétrico juega un papel fundamental en garantizar la confidencialidad, integridad y autenticidad de los datos. Al emplear dos claves diferentes, proporciona un mecanismo robusto para transmitir información sensible de manera segura a través de redes o almacenarla de forma segura. Esto es particularmente crucial cuando se trata de comunicaciones digitales, donde el riesgo de interceptación o acceso no autorizado está siempre presente.

Tomemos, por ejemplo, la comunicación segura por correo electrónico. Utilizando la clave pública del destinatario, el remitente puede cifrar el mensaje, haciéndolo ilegible para ojos curiosos durante el tránsito. Al llegar, solo el destinatario, que posee la clave privada correspondiente, puede descifrar y acceder al mensaje, asegurando que el contenido permanezca confidencial.

Cifrado Asimétrico en Firmas Digitales

Además de su papel en la confidencialidad, el cifrado asimétrico también permite las firmas digitales. Una firma digital sirve como un sello criptográfico, proporcionando prueba de la autenticidad e integridad de documentos o transacciones digitales. Al aplicar la clave privada del remitente para firmar digitalmente el documento, cualquier modificación del contenido se vuelve detectable, ya que la firma dejará de ser válida. Así, las firmas digitales juegan un papel vital en la prevención de la manipulación o falsificación, fortaleciendo la confianza en el ámbito digital.

Cómo Funciona el Cifrado Asimétrico

Ahora que entendemos la importancia del cifrado asimétrico, profundicemos en el funcionamiento interno de esta fascinante técnica criptográfica.

El Proceso del Cifrado Asimétrico

El cifrado asimétrico se puede dividir en tres pasos principales: generación de claves, cifrado y descifrado. En primer lugar, un usuario genera un par de claves que consiste en una clave pública y una clave privada. Una vez generadas, el usuario distribuye la clave pública a otros mientras protege la clave privada.

Cuando alguien quiere enviar un mensaje cifrado, utiliza la clave pública del destinatario para cifrarlo. Al recibir el mensaje cifrado, solo el destinatario puede descifrarlo utilizando su clave privada. Este proceso asegura que solo las partes autorizadas puedan acceder a la información original, protegiendo su confidencialidad.

Explicación de las Claves Públicas y Privadas

Para entender mejor la distinción entre claves públicas y privadas, consideremos una analogía del mundo real. Pensemos en un candado y su llave correspondiente. Cualquiera puede usar el candado para asegurar una caja, pero solo el poseedor de la llave puede abrirlo. De manera similar, la clave pública actúa como el candado y la clave privada correspondiente actúa como la llave única necesaria para desbloquear el mensaje cifrado. Esta diferenciación esencial asegura que, si bien cualquiera puede cifrar la información, solo el destinatario previsto posee los medios para descifrarla.

Diferentes Tipos de Cifrado Asimétrico

El cifrado asimétrico abarca varios algoritmos, cada uno con sus propias fortalezas y casos de uso adecuados. Aquí, exploraremos tres algoritmos de cifrado asimétrico prominentes utilizados hoy en día.

Cifrado RSA

Uno de los algoritmos más utilizados, RSA (nombrado por sus creadores, Ron Rivest, Adi Shamir y Leonard Adleman), se basa en la factorización de números primos. RSA proporciona un método robusto para la comunicación segura y es altamente flexible, acomodando varias longitudes de clave para adaptarse a diferentes requisitos de seguridad.

Personalmente, experimenté el poder del cifrado RSA mientras trabajaba en un proyecto para asegurar datos sensibles de clientes para una corporación multinacional. La implementación del cifrado RSA aseguró que solo las personas autorizadas que poseían la clave privada pudieran acceder a los datos confidenciales, proporcionando tranquilidad tanto para la empresa como para sus valiosos clientes.

Intercambio de Claves Diffie-Hellman

El algoritmo de intercambio de claves Diffie-Hellman revolucionó el intercambio seguro de claves en el campo de la criptografía. Permite a dos partes establecer una clave secreta compartida a través de un canal de comunicación inseguro sin comunicación previa. La brillantez de este algoritmo radica en su capacidad para frustrar intentos de espionaje y asegurar que solo los destinatarios previstos puedan derivar la clave compartida.

Durante mi investigación sobre protocolos de comunicación segura, descubrí la elegancia y eficiencia del algoritmo de intercambio de claves Diffie-Hellman. Su contribución para establecer conexiones seguras en escenarios donde las claves precompartidas no son factibles o seguras no puede ser subestimada.

Criptografía de Curva Elíptica

La Criptografía de Curva Elíptica (ECC) es un algoritmo de cifrado asimétrico que utiliza las propiedades de las curvas elípticas sobre campos finitos. ECC ofrece un nivel de seguridad más alto con tamaños de clave más pequeños en comparación con otros algoritmos, lo que lo hace particularmente útil en entornos con recursos limitados.

Mientras desarrollaba una solución de seguridad para una aplicación de banca móvil, encontré que la capacidad de ECC para proporcionar un cifrado sólido dentro de recursos computacionales limitados era invaluable. Al aprovechar este algoritmo, pudimos asegurar que las transacciones financieras sensibles realizadas a través de la aplicación permanecieran seguras, incluso en dispositivos con poder de procesamiento limitado.

Fortalezas y Debilidades del Cifrado Asimétrico

Como cualquier medida de seguridad, el cifrado asimétrico tiene sus fortalezas y debilidades. Examinemos estos aspectos para obtener una comprensión completa de sus limitaciones.

Ventajas del Cifrado Asimétrico

Una de las principales ventajas del cifrado asimétrico es su capacidad para proporcionar comunicación y almacenamiento de datos seguros sin la necesidad de intercambiar o distribuir una clave secreta compartida. Esto elimina los riesgos asociados con los intercambios de claves y mejora inherentemente la seguridad. Además, el cifrado asimétrico soporta aplicaciones críticas como las firmas digitales, permitiendo la no repudio y asegurando la integridad de los mensajes.

Asimismo, los avances continuos en los algoritmos de cifrado asimétrico y el uso de tamaños de clave más grandes contribuyen a la robustez de esta técnica, haciéndola resistente a los ataques de actores maliciosos.

Inconvenientes y Limitaciones Potenciales

Si bien el cifrado asimétrico ofrece ventajas considerables, también enfrenta ciertas limitaciones. La sobrecarga computacional involucrada en el cifrado asimétrico es mayor en comparación con los métodos de cifrado simétrico, lo que lo hace relativamente más lento. Esto puede plantear desafíos al tratar con grandes volúmenes de datos o aplicaciones sensibles al tiempo.

Además, la dependencia de las claves públicas requiere el uso de una infraestructura de clave pública confiable y autoridades certificadoras para evitar que individuos malintencionados engañen a los usuarios para que usen claves públicas fraudulentas. Adicionalmente, la seguridad del cifrado asimétrico depende en gran medida del secreto de la clave privada. Cualquier compromiso de la clave privada puede poner en peligro la confidencialidad de los datos cifrados.

FAQ: Preguntas Frecuentes

P: ¿En qué se diferencia la encriptación asimétrica de la encriptación simétrica?

R: La encriptación asimétrica, o encriptación de clave pública, utiliza dos claves diferentes para la encriptación y la desencriptación, mientras que la encriptación simétrica emplea una sola clave para ambas funciones.

P: ¿Por qué es crucial la encriptación asimétrica para la seguridad de los datos?

R: La encriptación asimétrica proporciona un mecanismo robusto para transmitir información sensible de manera segura y garantiza la confidencialidad, autenticidad e integridad de los datos.

P: ¿Todos los algoritmos de encriptación asimétrica son igual de seguros?

R: No, diferentes algoritmos de encriptación asimétrica ofrecen niveles de seguridad variados. RSA, Diffie-Hellman y la Criptografía de Curva Elíptica tienen cada uno sus fortalezas y casos de uso adecuados.

P: ¿Cuáles son las ventajas de usar encriptación asimétrica?

R: La encriptación asimétrica elimina la necesidad de intercambiar claves secretas, soporta firmas digitales y evoluciona continuamente para resistir robustamente los ataques.

P: ¿Existen limitaciones en la encriptación asimétrica?

R: Aunque la encriptación asimétrica ofrece numerosos beneficios, puede ser computacionalmente más lenta, requiere una infraestructura de clave pública confiable y depende en gran medida del secreto de la clave privada.

P: ¿Es la encriptación asimétrica la mejor opción para todas las necesidades de seguridad de datos?

R: La encriptación asimétrica es una herramienta poderosa, pero puede no ser siempre la mejor opción. Factores como los requerimientos computacionales, la velocidad y las necesidades específicas de seguridad deben considerarse al seleccionar métodos de encriptación.

En conclusión, comprender los conceptos, el funcionamiento y los diversos tipos de encriptación asimétrica es crucial en el mundo digitalmente conectado de hoy. Esta guía ha proporcionado una visión detallada de la encriptación asimétrica, explorando su importancia en la seguridad de los datos, los procesos de encriptación y desencriptación, diferentes algoritmos, y sus fortalezas y limitaciones. Al abrazar el poder de la encriptación asimétrica, individuos y organizaciones pueden proteger sus datos sensibles y mantener la confianza en el ámbito digital. ¡Manténgase seguro!

Mientras aprovecha los beneficios de seguridad de la encriptación asimétrica en el ámbito digital, considere llevar su experiencia de trading al siguiente nivel con Morpher. Nuestra revolucionaria plataforma utiliza tecnología blockchain para ofrecer cero comisiones, liquidez infinita y una experiencia de trading única en varias clases de activos. Con Morpher, puede operar con confianza, sabiendo que sus inversiones están seguras con nuestra billetera no custodiada Morpher Wallet. ¿Listo para transformar su trading? Regístrese y Obtenga Su Bono de Inscripción Gratis hoy y únase al futuro de la inversión con Morpher.

Descargo de responsabilidad: Todas las inversiones conllevan riesgos y el rendimiento pasado de un valor, industria, sector, mercado, producto financiero, estrategia de trading o trading individual no garantiza resultados o rendimientos futuros. Los inversores son totalmente responsables de cualquier decisión de inversión que tomen. Tales decisiones deben basarse únicamente en una evaluación de sus circunstancias financieras, objetivos de inversión, tolerancia al riesgo y necesidades de liquidez. Esta publicación no constituye asesoramiento de inversión.

Comercio sin complicaciones para todos

Cientos de mercados en un solo lugar - Apple, Bitcoin, Oro, Relojes, NFTs, Zapatillas y mucho más.

Comercio sin complicaciones para todos

Cientos de mercados en un solo lugar - Apple, Bitcoin, Oro, Relojes, NFTs, Zapatillas y mucho más.